얼마 전 신규로 SSL VPN 용도로 장비를 구축했던 고객사 담당자님께서 Windows 특정 PC 인터넷 불가로 인해 문의를 주셨다. SSL VPN 그룹은 하나로 관리되고 non-split 구성이었다. (모든 인터넷 트래픽이 VPN으로 향함)

SSL VPN의 경우 다양한 사용자 PC 환경이 존재하고 충돌될 수 있는 프로그램도 (타 VPN 프로그램) 존재하기에 사용자 PC부터 방화벽까지 모든 구간을 확인해야 하므로 꽤나 번거롭고 실제로 이슈가 간헐적으로 발생한다.

(심지어 장애 시 업무 불가이기 때문에 꽤나 민감한 문제다)

심지어 책임 소재도 애매한데, 다른 사용자가 정상이라면 문제가 발생된 사용자의 환경 문제로 치부할 수 있어 정말 발생될 때마다 머리가 지끈거리는 문제라고 볼 수 있겠다.

사용자의 현상을 정리하면 아래와 같다.

1. SSL VPN 연결 시 인터넷 통신 불가

2. FortiClient를 통해 SSL VPN 연결은 정상

3. 테더링으로 연결 후 SSL VPN 사용 시에는 정상

장비 접속 전 예상되는 원인을 머리 속으로 정리했다.

1. Windows와 FortiClient 간 호환성 이슈

1. 해당 이슈로 라우팅 테이블을 정상적으로 받아오지 못함 (아직 해당 case는 본 적 없다)

2. 사용자 PC 내 FortiClient의 가상 인터페이스로 IP 할당이 되지 않음 (윈도우 KB2693643 업데이트 이슈)

-> 해당 이슈일 경우 사용자 PC 환경은 동일하여 테더링으로 연결했을 때에도 증상이 동일했어야 한다. 그러므로 제외.

이외에도 정말 수많은 것이 떠오르기에 나중에 따로 정리하겠다..

2. 모종의 사유로 인한 FortiGate에서 패킷을 전달하지 않음

해당 이유도 테더링 시 정상이었기에 생각하기 어렵다.

3. 그럼 뭘까?

문제가 되는 사용자분께 접속 테스트를 요청드린 뒤, 무적의 패킷 스니핑으로 원인을 분석했다.

트래픽은 FortiGate로 정상적으로 도달했고, 몇몇 패킷도 정상 통과함을 확인했다.

다만 사용자 PC의 DNS 서버가 사설 IP로 설정되어 있는 점을 확인하였다.

(추측해보면 이 DNS 서버는 내부 DNS고, 어느정도 네트워크가 구성된 공간에서 원격 근무 중이라고 유추할 수 있다.)

원래 사용자의 환경으로 내부에서 진행되어야 할 DNS 통신이 FortiGate로 향하면서 발생된 문제임을 알 수 있다.

(사설 IP를 가진 내부 DNS이므로)

FortiGate의 SSL VPN 기본 설정은 "Same as client system DNS" 설정으로, 클라이언트의 (사용자 PC) DNS 설정을 따르도록 되어 있다. 그래서 이걸 "Specify" 옵션을 통해 ISP의 DNS 주소로 변경하도록 설정을 진행하였다.

이후 사용자 분께 다시 접속을 요청드리니 정상 접속을 확인하였다. 빠르게 해결할 수 있어 다행임에 안도하며 다시 일을 하러 가자..

'Firewall > Foritgate' 카테고리의 다른 글

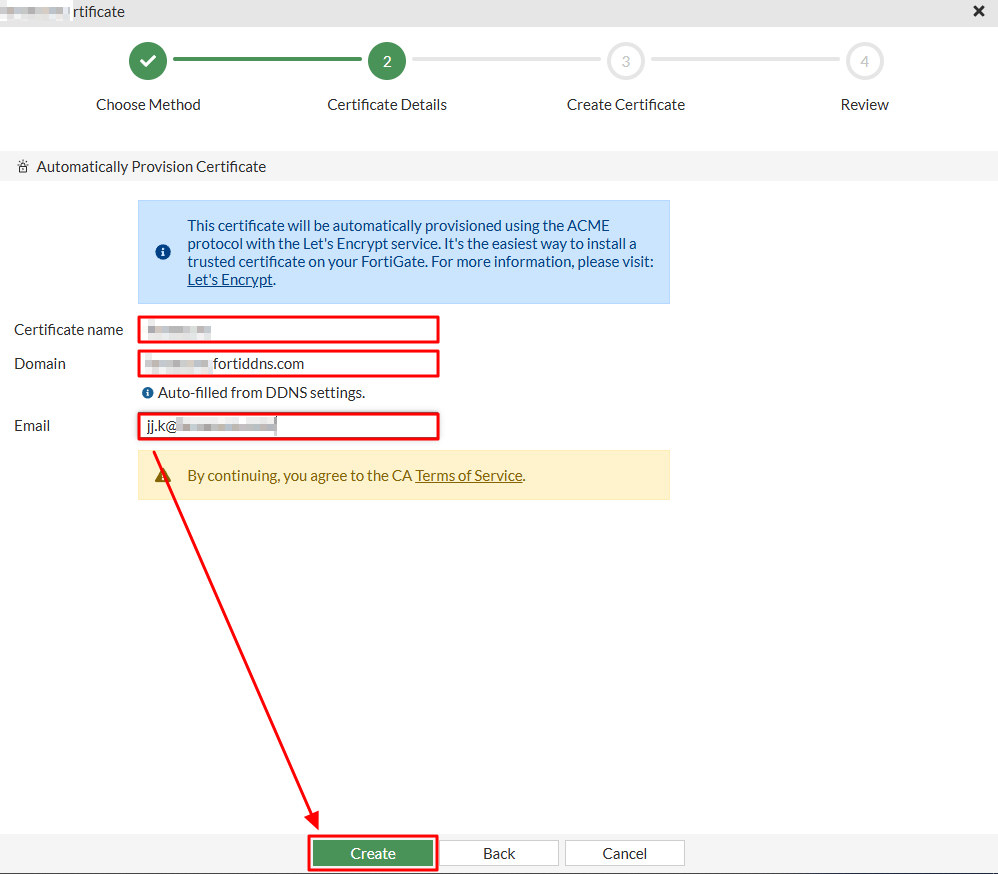

| [FortiGate] Let's Encrypt를 통한 인증서 발급 (무료) (0) | 2024.10.27 |

|---|---|

| [FortiGate] keycloak + FortiClient SSL VPN SAML 연동 (0) | 2024.10.27 |

| [FortiGate] DHCP IP 할당 불가 이슈 (vci-match) (v7.2.10) (1) | 2024.10.14 |

| [Fortigate] 최초 장비 세팅 시 NAT 모드 -> TP 모드 변환 방법 (0) | 2024.10.11 |

| [Fortigate] Fortiview 기능에서 실시간 트래픽이 정확하지 않을 경우 (0) | 2022.05.11 |